Die zunehmenden Bedrohungen im IT-Sektor und die steigenden Anforderungen an die Systemsicherheit haben dazu geführt, dass viele Unternehmen ihre bestehende Infrastruktur neu überdenken. Für Kunden, die ältere VMware vSphere Cluster betreiben, bietet die Nachrüstung mit TPM 2.0 Chips eine wirkungsvolle Möglichkeit, die Sicherheitsarchitektur zu modernisieren. TPM 2.0 stellt dabei die Basis für eine verbesserte Vertrauenswürdigkeit der Systeme dar, indem es kryptografische Schlüssel sicher speichert und Manipulationen am System frühzeitig erkennt.

Was ist TPM?

Das Trusted Platform Module (TPM) ist ein hardwarebasierter Sicherheitschip, der in Computern und anderen Geräten verbaut wird. Es dient zur sicheren Speicherung von kryptografischen Schlüsseln, zur Authentifizierung und zum Schutz sensibler Daten. TPM unterstützt Sicherheitsfunktionen wie Geräteverschlüsselung, sicheres Booten und die Integritätsprüfung des Systems.

Warum TPM

In meiner Rolle als Datencenter-Architekt und Senior Consultant begegne ich einer Vielzahl unterschiedlicher Kundenumgebungen. Einerseits sind viele dieser Umgebungen fabrikneu und auf dem modernsten Stand, andererseits gibt es auch zahlreiche ältere Cluster, die bereits seit fünf oder mehr Jahren in Betrieb sind. Dies muss nicht zwangsläufig ein Nachteil sein, da diese älteren Cluster oft sehr gut auf die spezifischen Anforderungen der jeweiligen Kunden zugeschnitten sind. Sie weisen keine Leistungsengpässe auf und der Hardware-Support ist gewährleistet. Vor diesem Hintergrund stellt sich die Frage, ob eine Investition in neue Hardware tatsächlich erforderlich ist.

Ein wesentlicher Vorteil moderner Hardware-Sicherheitsmodule ist die Integration von Secure Boot.Diese Technologie gewährleistet, dass beim Systemstart ausschließlich signierte und vertrauenswürdige Software geladen wird. Dadurch wird das Risiko erheblich reduziert, dass Schadsoftware oder unerlaubte Bootloader in den Startprozess eingreifen. Dadurch können Unternehmen nicht nur Angriffe auf Firmware-Ebene besser abwehren, sondern auch sicherstellen, dass alle nachfolgenden Softwarekomponenten aus einer gesicherten und verifizierten Quelle stammen.

In diesem Blogbeitrag beleuchte ich, warum gerade die Nachrüstung mit TPM 2.0 in älteren VMware vSphere Umgebungen ein bedeutender Schritt ist – und wie die Kombination mit Secure Boot einen essenziellen Beitrag zum Schutz moderner IT-Infrastrukturen leistet.

Wir werden sehen, welche Schritte unternommen werden müssen, um bestehende Systeme mit TPM-Chips nachzurüsten ohne Neuinstallation des ESXi Hosts.

Voraussetzungen

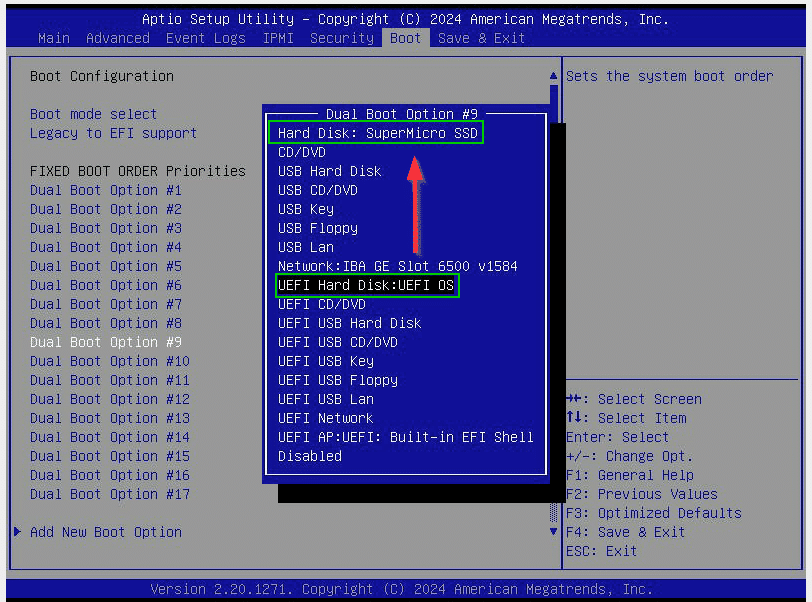

Voraussetzung für die Nutzung von Secure Boot ist die Umstellung der Bootmethode von der herkömmlichen BIOS- (legacy-)Methode auf UEFI-Boot. Dieser Schritt erfordert keinen TPM-Chip im System, ist jedoch eine Voraussetzung für alle weiteren Schritte.

Im Boot-Menü des Servers werden häufig zwei alternative Bootmethoden angezeigt: die herkömmliche über BIOS oder die UEFI-Methode.

Ein erster Test ist die Auswahl der UEFI-Bootmethode. Startet das System damit normal, ist die erste Hürde genommen. Wir können dann das System auf UEFI only umstellen und den Kompatibilitätsmodus abschalten (falls vorhanden).

TPM nachrüsten

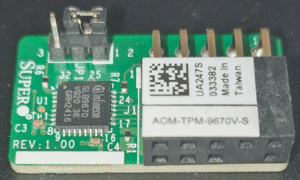

In älteren Systemen wurde TPM häufig nicht integriert, um Kosten zu sparen. Markenhersteller bieten jedoch für eine Vielzahl ihrer Server-Modelle TPM-Chips als Nachrüstkit an. In modernen Systemen ist dies selten ein Thema, da sie in der Regel ab Werk mit einem TPM-Modul ausgestattet werden.

Nach dem Einbau sollte das TPM-Modul im BIOS zunächst deaktiviert bleiben, da vorab auf dem Host vorbereitende Schritte durchgeführt werden müssen.

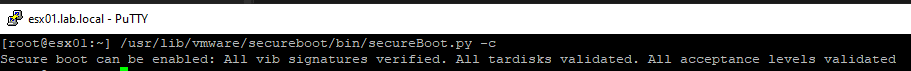

Secure Boot Precheck

Ein Python Skript auf jeden ESXi macht eine Vorprüfung, ob Secure Boot möglich ist. Gestartet wird es auf der Shell über den folgenden Befehl.

/usr/lib/vmware/secureboot/bin/secureBoot.py -c

Es wird unter anderem geprüft, ob alle vSphere Installation Bundles (VIB) digital signiert sind.

Secure boot can be enabled: All vib signatures verified. All tardisks validated. All acceptance levels validated

Auch diese Prüfung erfordert noch keinen TPM.

TPM und Secureboot aktivieren

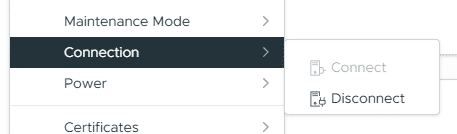

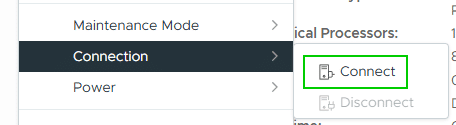

Wir booten den ESXi Host (mit noch deaktiviertem TPM-Chip). Im vSphere Client wechseln wir in den Wartungsmodus und trennen den Host vom Cluster. Dieser Schritt ist wichtig, da erst bei einer Neuverbindung mit vCenter kryptographische Schlüssel ausgetauscht werden.

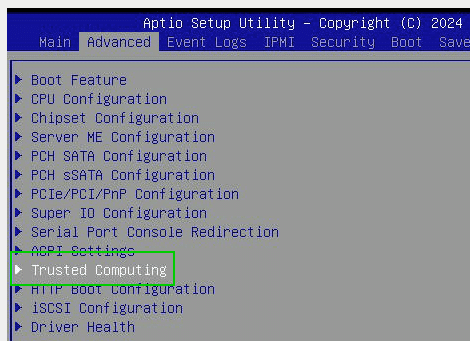

Nach der Trennung des Hosts fahren wir diesen herunter, starten ihn neu, gehen ins System-Setup und aktivieren den TPM-Chip. Im hier dargestellten Fall ist es ein AMIBIOS auf einem SuperMicro Server.

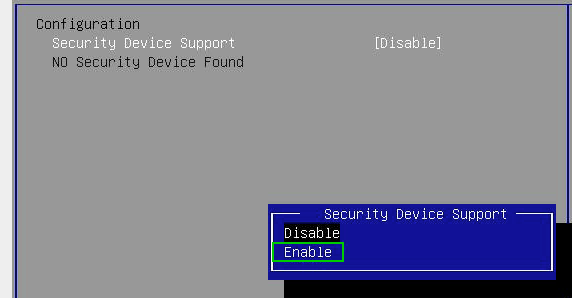

Setup > Advanced > Trusted Computing > Security Device Support > Enabled

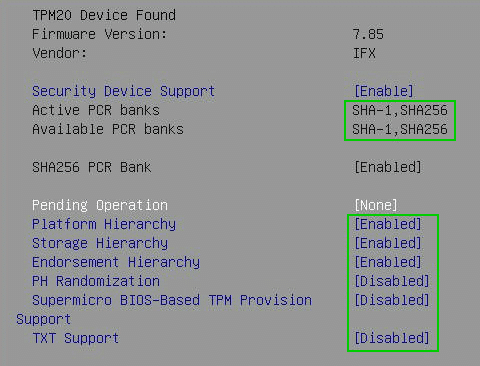

Der Status bleibt zunächst ‚Security Device not found‚ bis wir die Einstellungen gesichert und den Server neu gestartet haben. Gleich nach dem Reset wechseln wir wieder ins System-Setup. Wir sehen jetzt Informationen zum TMP-Chip und können Parameter ändern.

Factory Keys

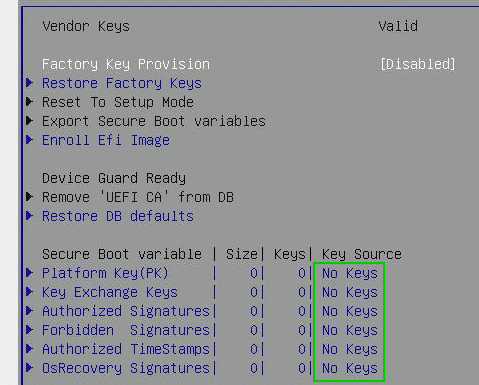

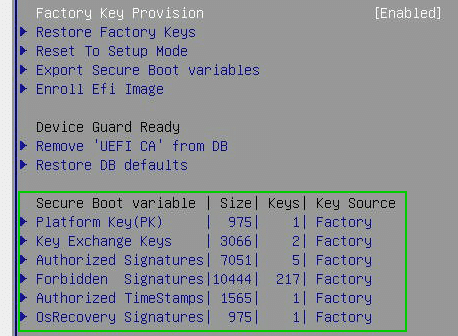

Bevor wir Secure Boot aktivieren können, müssen die Initialen Keys auf den Chip übertragen werden. Direkt nach Aktivierung des Chips ist der Key Source noch leer (Bild links).

System-Setup > Security > Secure boot > Key Management > Factory Key Provision > Enabled

Im rechten Bild sehen wir, dass die Factory Key bereitgestellt wurden.

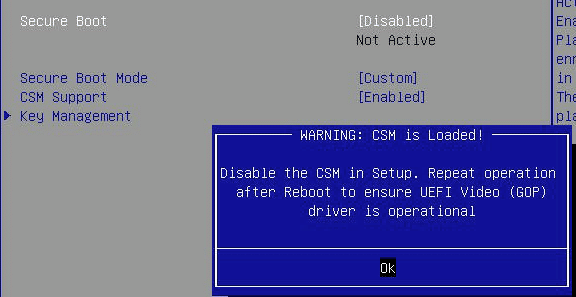

Vor der Aktivierung von Secure Boot muss die Unterstützung des Compatibility Support Moduls (CSM) deaktiviert werden.

System Setup > Security >Secure boot > CSM support > Disabled

Wir speichern die Einstellungen, starten den Server neu und booten wieder ins System-Setup. Im letzten Schritt kann dann Secure Boot aktiviert werden.

System Setup > Security > Secure boot > Secure boot > Enabled

Wir speichern wiederum die Einstellungen und booten den ESXi Host. Sobald der ESXi komplett gestartet ist, muss dieser wieder mit dem vCenter Verbunden werden. Dabei werden erstmalig die Keys des TPM vom vCenter gelesen.

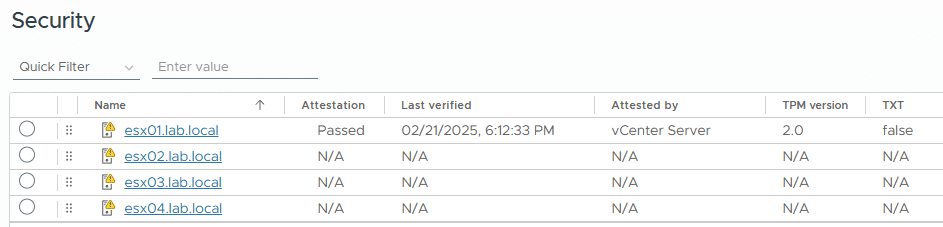

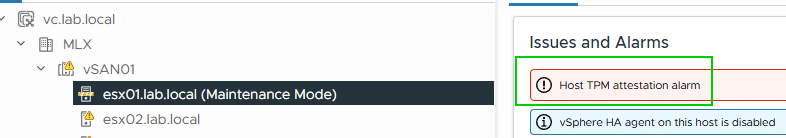

ESXi Host Attestation Status

Wenn ein TPM auf einem ESXi-Host vorhanden ist, attestiert ein Trusted Platform Module 2.0-kompatibler Chip die Integrität der Plattform. Wir können den Zertifizierungsstatus des Hosts im vSphere-Client sehen. Im Bild unten ist einer der vier Hosts mit TPM-Chip ausgestattet.

Secure boot enforcement

Um den TPM in der ESXi Host Firmware zu aktivietren, müssen wir uns mit SSH auf die Shell des ESXi Hosts verbinden. Den aktuellen Status erfragen wir mit dem ESXCLI Kommando:

esxcli system settings encryption get

Mode: NONE

Require Executables Only From Installed VIBs: false

Require Secure Boot: false

Zunächst steht der Modus noch auf ‚NONE‘. Das ändern wir mit dem folgenden Kommando:

esxcli system settings encryption set --mode=TPM

Führen wir die Abfrage erneut aus, so erhalten wir folgenden Status:

esxcli system settings encryption get

Mode: TPM

Require Executables Only From Installed VIBs: false

Require Secure Boot: false

Secure Boot kann jetzt erzwungen werden.

esxcli system settings encryption set --require-secure-boot=T

Einstellungen sichern

Die Konfiguration wird nun in der ESXi Bootbank gesichert.

/bin/backup.sh 0

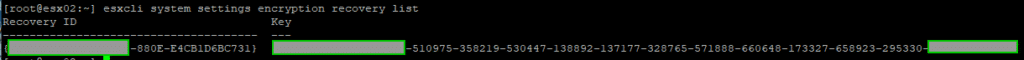

Recovery Keys anzeigen und sichern

Eine abgesicherte ESXi-Konfiguration enthält einen Wiederherstellungsschlüssel. Wenn wir die sichere ESXi-Konfiguration wiederherstellen müssen, verwenden wir einen Wiederherstellungsschlüssel, dessen Inhalt wir als CLI-Bootoption eingeben. Wir können den Wiederherstellungsschlüssel anzeigen, um ihn zu exportieren und an einem sicheren Ort abzulegen.

esxcli system settings encryption recovery list

Der Schlüssel kann kopiert und in einer Textdatei sicher abgelegt werden. Jeder Host hat einen individuellen Recovery Key. Bei mehreren Hosts kann das zeitaufwendig und unübersichtlich werden. Glücklicherweise gibt es hier PowerCLI Skripte, die alle Hosts im vCenter abfragen und die Recovery Keys exportieren.

- Dell – How to gather the recovery keys for TPM security enabled VxRail nodes

- Steven Bright – Backing Up VMware ESXi TPM Encryption Recovery Keys

Die Erstellung eines Backups des Wiederherstellungsschlüssels ist ein wichtiger Bestandteil der Verwaltung einer sicheren ESXi-Konfiguration. vCenter Server generiert einen Alarm, um daran zu erinnern, den Wiederherstellungsschlüssel zu sichern.

Fehler und Troubleshooting

Sollte ein Host einen ‚Host TPM attestation alarm‘ zeigen, so ist wahrscheinlich Secure Boot nicht vollständig aktiviert. Das ist mir mit dem ersten Host auch passiert. Der Grund war RTFM. Hilfe hierzu liefert KB369525.

Links

vSphere 8.0 – vSphere Security – Securing ESXi Hosts