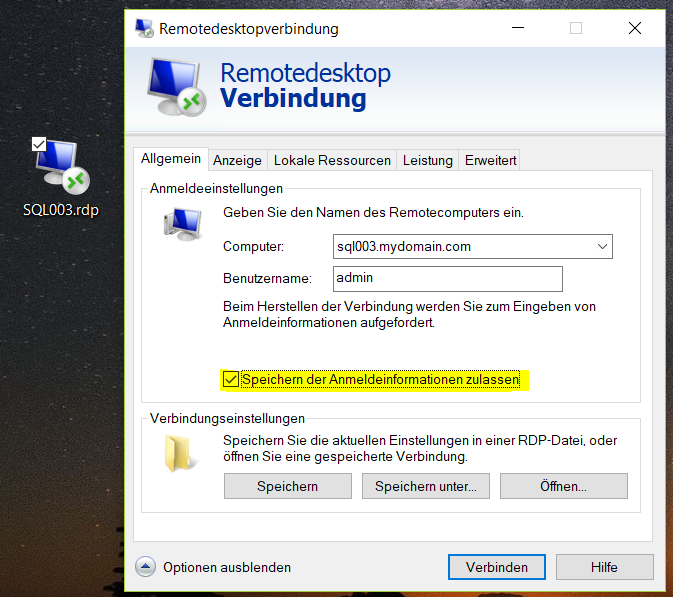

Die Zugangsdaten einer Remote-Desktop Verbindung zu speichern, ist eine willkommene Erleichterung der täglichen Arbeit. Erlaubt sie doch schnellen Wechsel zwischen Serversystemen, ohne jedesmal das Passwort erneut einzugeben.

Genau hierin besteht jedoch das Problem. Erhält ein Angreifer Zugriff auf ein Endgerät mit gespeicherten Verbindungsdaten, so hat er damit auch Zugriff auf die dort hinterlegten RDP Verbindungen.

Dazu braucht er nicht unbedingt Zugang zum Firmengelände. Das Büro ist heute überall. Jeder kann sein Notebook, sein Tablet, oder sein Smartphone mit nach Hause nehmen. Endgeräte können entweder durch einen Exploit übernommen, oder physisch gestohlen werden.

Wie so oft stehen Sicherheit und Komfort an diametral verschiedenen Enden des Spektrums.

Passworteingabe erzwingen

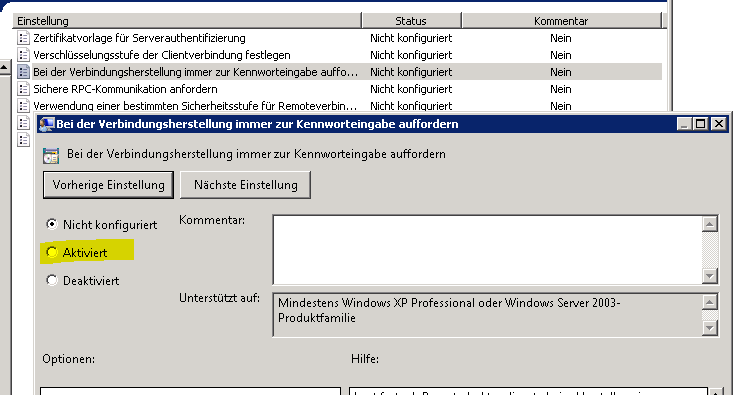

Man kann aber mit einer Gruppenrichtlinie weiteren Schaden minimieren, indem man vor jeder RDP Verbindung ein Passwort abfragt. Gespeicherte Passworte werden nicht akzeptiert.

Dazu wird eine GPO Richtlinie im ADS erzeugt und die Einstellung „Always prompt for password upon connection“ (en) bzw. „Bei der Verbindungsherstellung immer zur Kennworteingabe auffordern“ (de) aktiviert. Der Server wird danach Verbindungsversuche mi gespeicherten Credentials verweigern und immer ein Passwort erfragen.

Englisches UI

Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security

„Always prompt for password upon connection“ auf „Enabled“ setzen.

Deutsches UI

Computerkonfiguration\Richtlinien\Administrative Vorlagen\Windows-Komponeneten\Remotedesktopdienste\Remotedesktopsitzungs-Host\Sicherheit

„Bei der Verbindungsherstellung immer zur Kennworteingabe auffordern“ auf „Aktiviert“ setzen.

Funktioniert nicht, der Benutzername wird trotzdem gespeichert!

Bitte beachten: der Artikel ist >3 Jahre alt. Möglicherweise haben sich die Einstellungen auf moderneren Systemen verändert.

Denke bei der Richtlinie geht es nur um das Passwort.