Der HP 5130 ist ein Layer 3 Switch und als solcher hat er nicht nur Switch-, sondern auch Routingfähigkeiten. Die einfachste Art des Routings erfolgt intern zwischen definierten VLANs. Sobald dem VLAN eine IP Adresse auf dem Switch definiert wurde, erhält dieser automatisch einen Eintrag in der Routingtabelle, welcher die Kommunikation zwischen den Subnetzen bzw. VLANs ermöglicht.

Was zunächst sehr komfortabel ist, mag aber aus Sicherheitsaspekten nicht unbedingt gewünscht sein. So erreicht man aus jedem VLAN die Management GUI des Switches oder die Konsole per SSH.

Auf älteren Layer 2 Switches von HP gibt es den Befehl zur Festlegung des Management VLAN.

[Sysname]management-vlan <vlan id>

Diesen sucht man beim relativ aktuellen 5130 vergeblich, denn jedes VLAN mit definierter IP Adresse ist ein Management VLAN.

| VLAN ID | Subnet | IP |

|---|---|---|

| 1 | 10.1.0.0 | 10.1.0.1 |

| 2 | 10.2.0.0 | 10.2.0.1 |

| 3 | 10.3.0.0 | 10.3.0.1 |

Der Zugriff auf die WEB-GUI gelingt aus VLAN 1, 2 und 3 jeweils über die IP 10.1.0.1 (VLAN1), 10.2.0.1 (VLAN2) bzw. 10.3.0.1 (VLAN3).

Es soll nun der Zugriff von VLAN 1 verboten werden. Dazu verwendet man eine Access Control List (ACL), die man zuerst definiert und dann mit Regeln füllt.

ACL

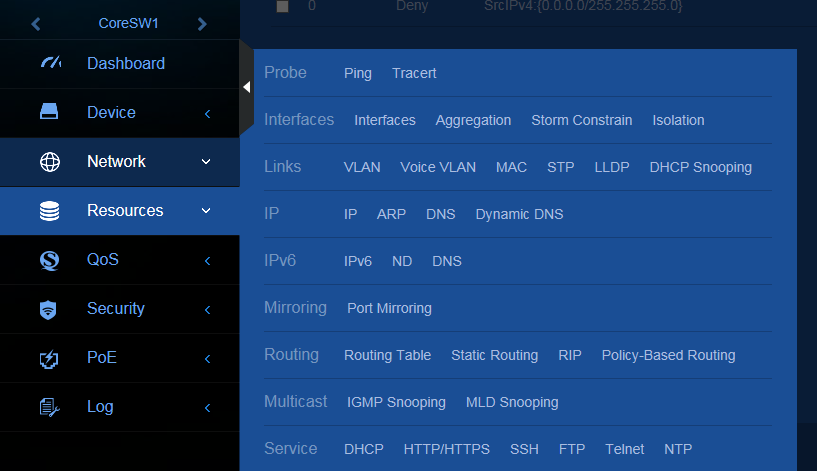

Über Network > ACLs > IPv4 gelangt man zu IP gebundenen ACL.

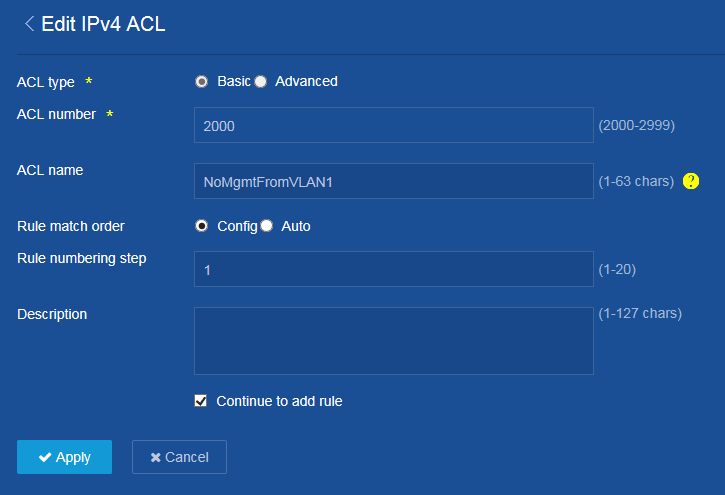

Mit „add ACL“ wird eine neue Liste erstellt (Edit IPv4 ACL). Diese erhält eine Nummer und einen aussagekräftigen Namen. Im Beispiel: „NoMgmtFromVLAN1“. Man sollte an dieser Stelle den Haken bei „Continue to add rule“ setzen, um im Anschluss direkt zur Definition der ersten Regel zu gelangen.

WEB-GUI per Regelwerk einschränken

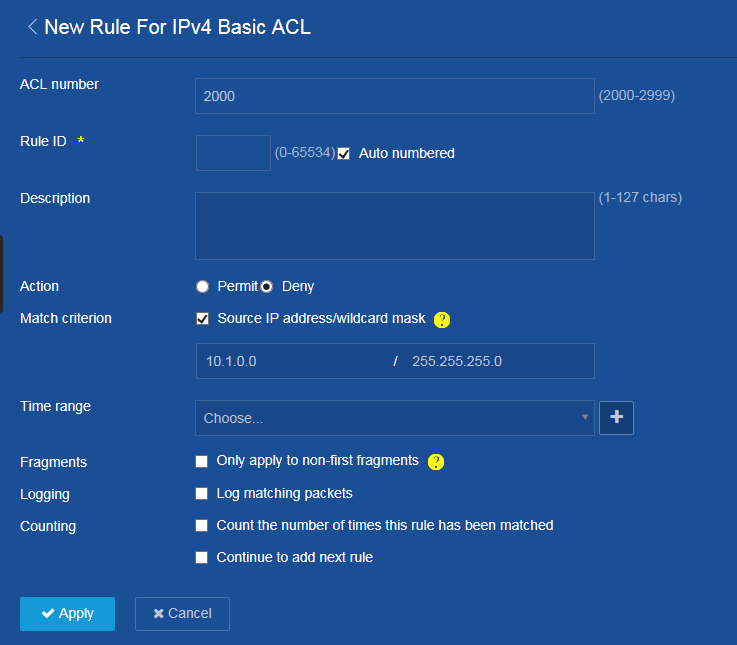

Wir erstellen hier exemplarisch eine „Deny“ Regel, die den Zugriff aus dem Subnetz 10.1.0.0 verbietet.

ACL an Dienst binden

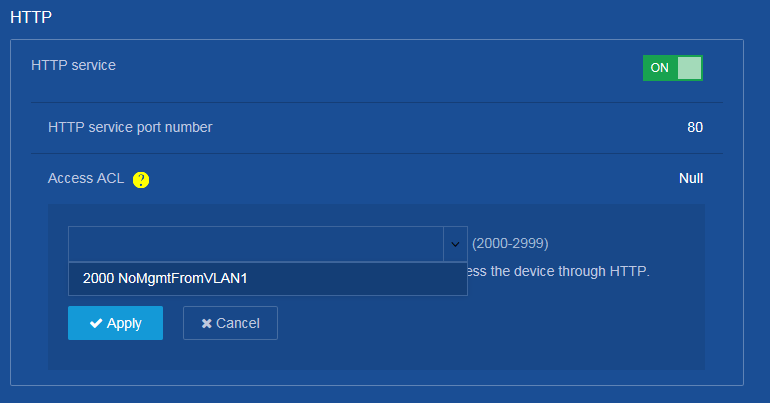

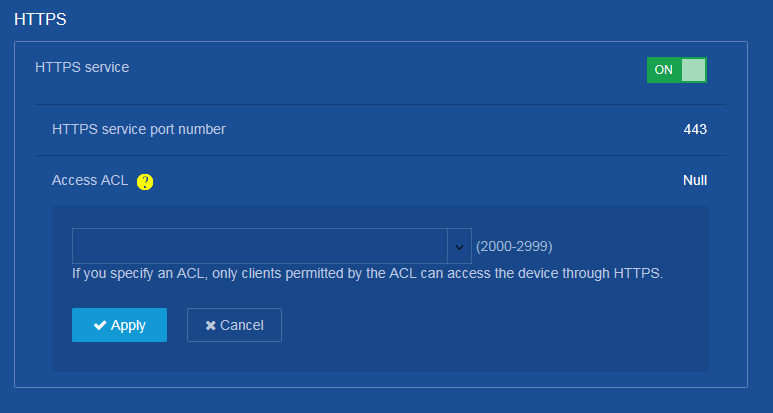

Die ACL mit der verknüpften Regel hat selbst noch keinen Effekt. Sie muss zunächst an einen Dienst gebunden werden. Man erreicht dies über Resources > Service > HTTP/HTTPS.

Der HTTP Dienst ist aktiv und es ist noch keine ACL an ihn gebunden (Null). Im Dropdown wählen wir unsere erstellte ACL und übernehmen die Änderung mit Apply.

Das gleiche gilt natürlich auch für den SSL Zugriff über HTTPS.

Danach ist die Web-GUI nicht mehr aus VLAN 1 erreichbar. Das Verfahren für SSH, Telnet oder FTP ist analog zum oben beschriebenen.