Eine Passwortrichtlinie für die Domäne einzuführen ist nicht weiter schwer und lässt sich schnell mit einer Gruppenrichtlinie bewirken. Was aber erst auf den zweiten Blick auffält ist, daß man nur eine Richtlinie für die gesamte Domäne haben kann. Eine Beschränkung auf OU oder Nutzergruppen ist damit nicht möglich. Auch mehrere verschieden gestaltete Richtlinien für unterschiedliche Nutzergruppen kann man so nicht realisieren.

Seit Server 2008 gibt es jedoch einen Weg, unterschiedliche Passwort Richtlinien für unterschiedliche Gruppen einzuführen. Die sogenannte Fine Grained Password Policy.

Ermöglicht wird dies durch die Einführung neuer ADS Objektklassen seit Server 2008.

Voraussetzungen

- Der Functional Level der Domäne muss mindestens Server 2008 sein.

- Richtlinien können nur auf Nutzergruppen angewendet werden, nicht auf OU.

Einrichtung

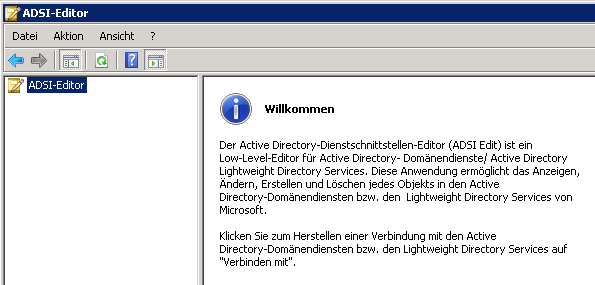

Der erste Schritt findet im ADSI Editor statt.

- [Win] + [R]

- adsiedit.msc

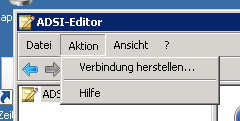

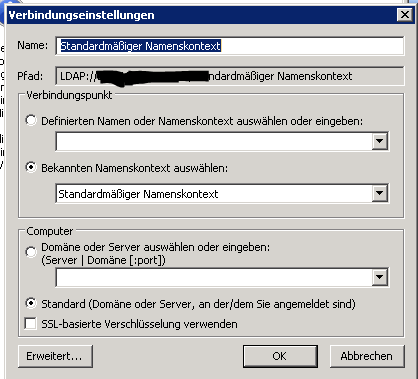

Der Editor ist zunächst leer. Wir müssen noch eine Verbindung zum DC herstellen.

Der Editor ist zunächst leer. Wir müssen noch eine Verbindung zum DC herstellen.

Normalerweise kann man die Standard Einstellungen mit OK bestätigen.

Normalerweise kann man die Standard Einstellungen mit OK bestätigen.

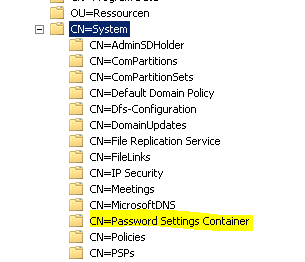

Im Baum navigiert man von DC=<Domain> über CN=System zu CN=Password Settings Container.

Im Baum navigiert man von DC=<Domain> über CN=System zu CN=Password Settings Container.

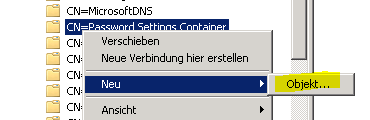

Man markiert CN=Password Settings Container und generiert dort ein neues Objekt.

Man markiert CN=Password Settings Container und generiert dort ein neues Objekt.

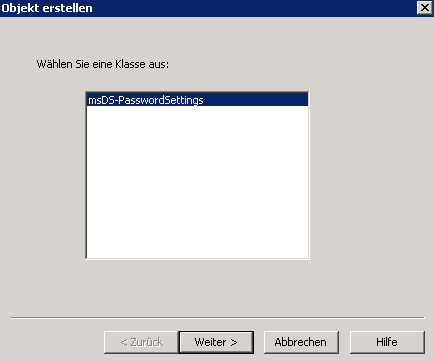

Die Auswahl der möglichen Klassen ist überschaubar. 🙂 Man wählt msDS-PasswordSettings und klickt weiter.

Die Auswahl der möglichen Klassen ist überschaubar. 🙂 Man wählt msDS-PasswordSettings und klickt weiter.

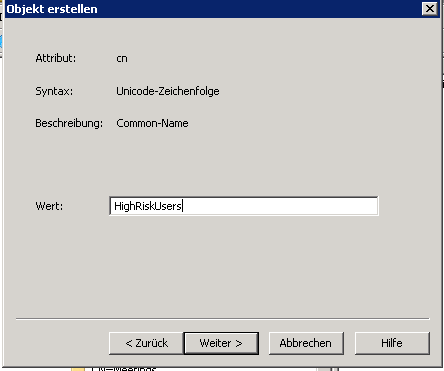

Das neue Objekt sollte nun eine aussagekräftigen Namen erhalten. So zum Beispiel „RemoteUser“, „HighRisk“ oder ähnliche.

Das neue Objekt sollte nun eine aussagekräftigen Namen erhalten. So zum Beispiel „RemoteUser“, „HighRisk“ oder ähnliche.

Die nun folgenden Dialoge bestimmen die Eigenschaften des Objekts.

Die nun folgenden Dialoge bestimmen die Eigenschaften des Objekts.

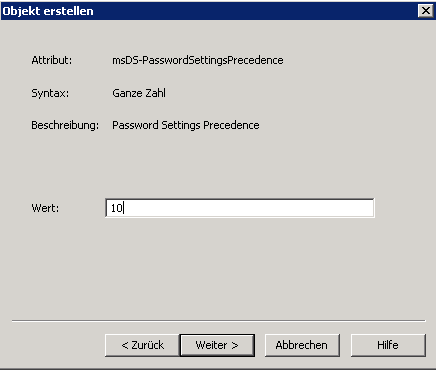

Vorrang

Dieser Zahlwert entscheidt bei Konflikten die Wertigkeit der Richlinie vor oder nach anderen. Wenn ein Nutzer Mitglied in mehreren Gruppen ist, für die unterschiedliche Richtlinien gelten, so gewinnt die Richtlinie mit der höchsten Vorrang-Nummer. Hier sollte man nicht mit 1 beginnen und zwischen den Richlinien etwas numerischen Abstand lassen, damit später ggf. noch etwas dazwischen passt.

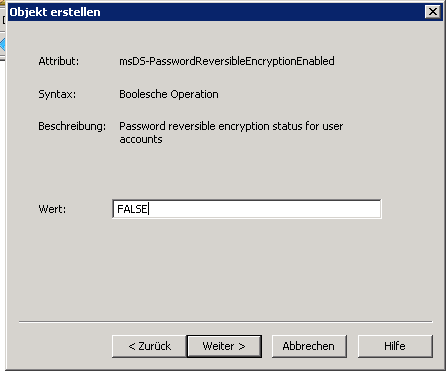

Reversible Verschlüsselung

Sollte in der Regel nicht erlaubt werden.

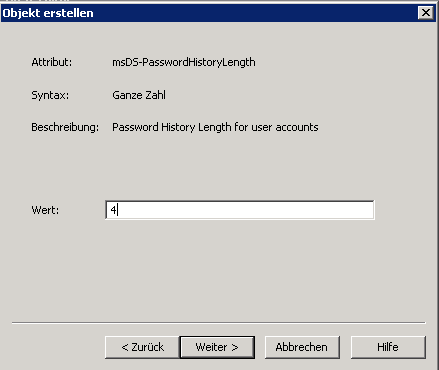

Password History Length

Wie viele der vorherigen Passwörter soll sich das System merken? Heisst im Klartext: Nach wievielen Änderungen darf der User sein erstes Passwort wieder verwenden?

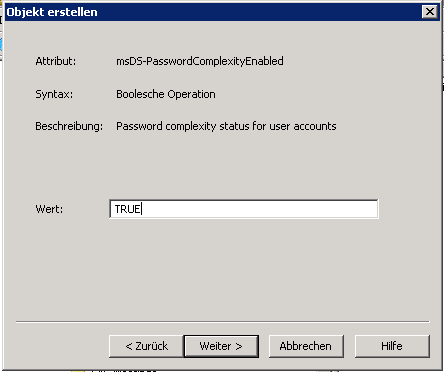

Komplexität des Passwortes

Komplexität des Passwortes

Wird diese Option aktiviert gelten folgende Vorschriften:

- Das Passwort darf weder den Login Namen noch den Benutzernamen enthalten. Für Benutzer John Doe bedeutet dies, daß weder „john“, noch „doe“ im Passwort enthalten sein darf.

- Das Passwort muss Zeichen aus drei der fünf möglich Kategorien enthalten:

- Grossbuchstaben A-Z

- Kleinbuchstaben a-z

- Ziffern 0-9

- Sonderzeichen ~!@#$%^&*_-+=`|\(){}[]:;“‚<>,.?/

- Unicode Zeichen, die weder Groß- noch Kleinbuchstaben sind.

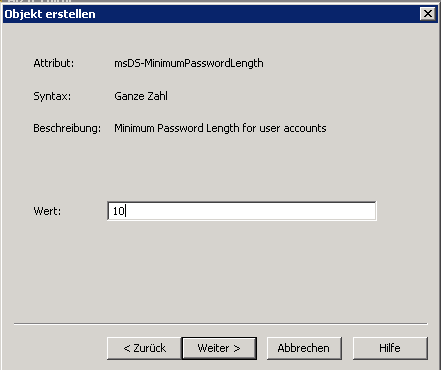

Mindestlänge

Minimale Anzahl der Zeichen.

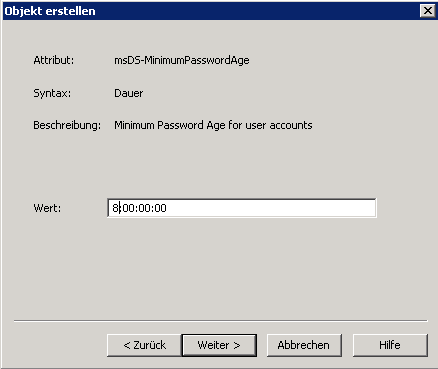

Mindestalter des Passwortes

Auch wenn dieser Parameter zunächst etwas überflüssig klingt, ergibt er doch einen Sinn. Wenn ich (wie oben) fordere, daß erst nach 5 Wechseln das Passwort wiederholt werden darf, dann könnten schlaue (faule) Nutzer ihr Passwort an einem Tag viermal mit komplexen Passwörten wechseln und dann wieder zu ihrem gewohnetn alten Passwort zurückkehren. Clever! 😉

Die Eingabe erfolgt als Zeitangabe [DD:HH:MM:SS]. In unserem Beispiel 8 Tage.

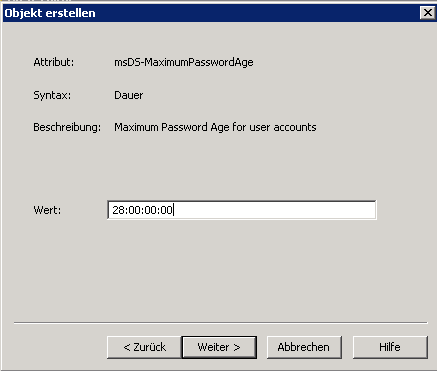

Maximales Passwort Alter

Das ist die maximale Gültigkeits des Passwortes. [DD:HH:MM:SS]. Hier 28 Tage.

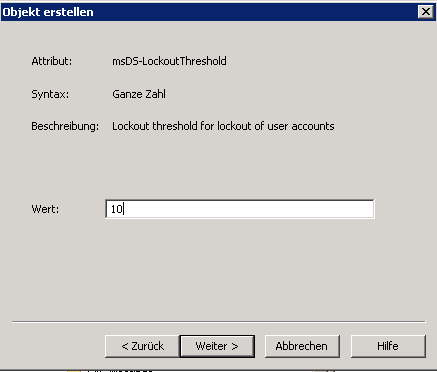

Fehlversuche

Die Anzahl an falschen Loginversuchen, bis der Nutzer ausgesperrt wird.

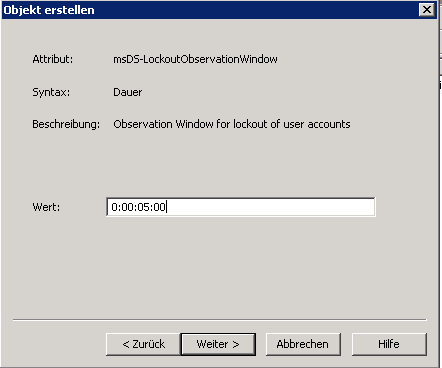

Überwachungs Zeitfenster

In welchem Zeitfenster werden die Fehlversuche gezählt [DD:HH:MM:SS]. In Unserem Beispiel kann man innerhalb von 5 Minuten 9 falsche Logins eingeben. Erfolgt der 10. Fehlversuch später, wird der Nutzer nicht ausgesperrt.

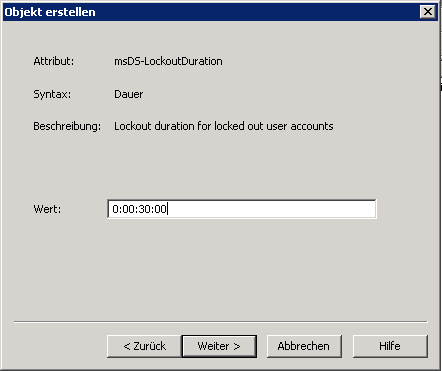

Dauer der Aussperrung

Dauer der Aussperrung

Sperrzeit [DD:SS:MM:SS]

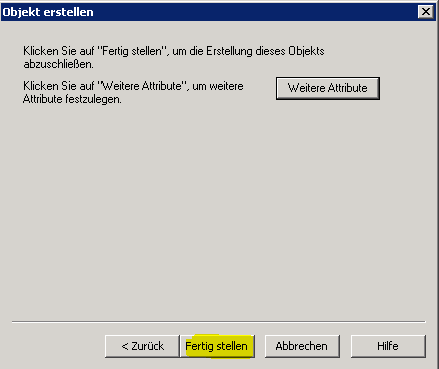

Das waren die Optionen. Das Objekt kann jetzt fertig gestellt werden.

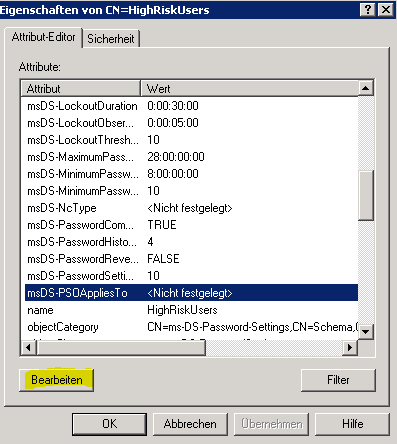

Zuordnung

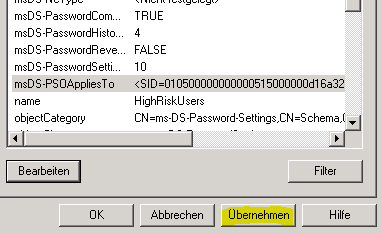

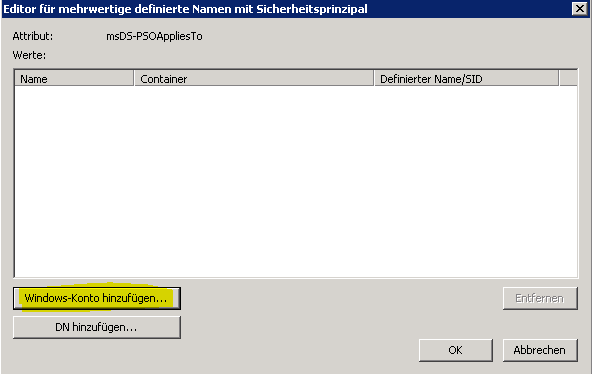

Das neue Objekt erscheint unter Password Settings Container. Im Kontextmenü lassen sich dessen Einstellungen bearbeiten. Die Zuordnung zu Nutzergruppen erfolgt im Editor beim Attribut msDS-PSOAppliesTo. Markieren und [Bearbeiten].

Hier können nun alle zutreffenden Nutzergruppen hinzugefügt werden.

Hier können nun alle zutreffenden Nutzergruppen hinzugefügt werden.

Abschließend mit OK bestätigen. In der Übersicht sieht man die SID der Gruppe oder den Klartext Namen.

Abschließend mit OK bestätigen. In der Übersicht sieht man die SID der Gruppe oder den Klartext Namen.

Links

- Microsoft TechNet – Fine-Grained Password Policies

- Group Policy Central – How to setup Default and Fine Grain Password Policy

- WindowsSecurity.com – Configuring Granular Password Settings in Windows Server 2008