Die Installation von vShield Endpoint und Trendmicro Deep Security folgt einem komplexen Ablauf. Folgt man nicht präzise der Anleitung, endet man leicht in einer Sackgasse.

DeepSecurity 9.0 ist zwar seit einiger Zeit angekündigt, es wird aber wahrscheinlich nicht vor Beginn der CeBit verfügbar sein. UPDATE: DeepSecurity 9.0 ist bereits bei Trendmicro auf den Downloadseiten verfügbar, nur die Dokumentation bezieht sich noch auf 8.0. Daher schildere ich hier die Installation der aktuellen Version 8.0 auf vSphere 5.1.

Ablaufplan

- Installation vShield Manager

- Konfiguration vShield Manager

- Vorbereitung VM für DeepSecurity Manager (DSM)

- Vorberetung Datenbank für DeepSecurity Manager

- Installation DSM

- ESXi Host für vShield Endpoint vorbereiten

- Konfiguration DSM

- Import DeepSecurity Filter Driver in DSM

- Import DeepSecurity Virtual Appliance (DSVA) in DSM

- Deploy DeepSecurity Filter Driver

- Anpassung Filter Driver an Anzahl der VMs

- Deploy DSVA

- Reboot ESXi

- Anpassung DSVA

- Aktivierung DSVA

- Installation VMCI Treiber mit VMware Tools in Gast-VM

Voraussetzungen

- vSphere 5.1 Essentials Plus oder höher ist installiert. Das vSphere Essentials Kit enthält kein vShield Endpoint. Vergleich der vSphere Kits bei VMware.

- Windows VM für Deep Security Manager (DSM) ist vorhanden. In unserem Beispiel ist dies ein Server 2008 R2.

- Datenbankserver für Deep Security Manager ist vorhanden. Oracle, SQL Server oder embedded (kommt mit DSM; nur zum Testen empfohlen). Die Datenbank darf auf dem DSM liegen. Wir zeigen die Installation mit SQL Express 2008 auf DSM.

- Datenbankbenutzer in der Domäne vorhanden (z.B. mydomain\mysqluser)

- Single Signon (SSO) ist konfiguriert.

Detaillierter Ablauf

Installation und Konfiguration der vShield Manager Appliance

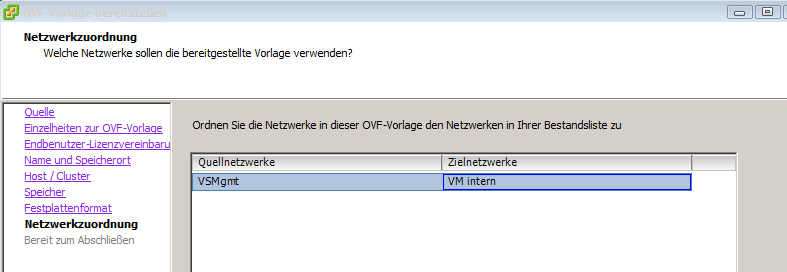

Zielnetzwerk auswählen. Entweder es wird das default VM Network verwendet, oder ein eigenes Management Netzwerk.

Nach Installation der Appliance wird diese konfiguriert.

Basis Konfiguration vShield Manager

Der vShield Manager sollte eine Feste IP haben und der Name muss im DNS auflösbar sein.

https://<vShieldManager.mydomain.com>

Login: admin / default

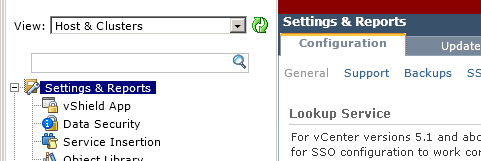

Die Basiskonfiguration erfolgt unter „Settings & Reports“ im Register „Configuration“.

Hier müssen 5 Parameter konfiguriert werden:

Hier müssen 5 Parameter konfiguriert werden:

- Lookupservice

- vCenter Server

- DNS Server

- NTP Server

- Syslog Server

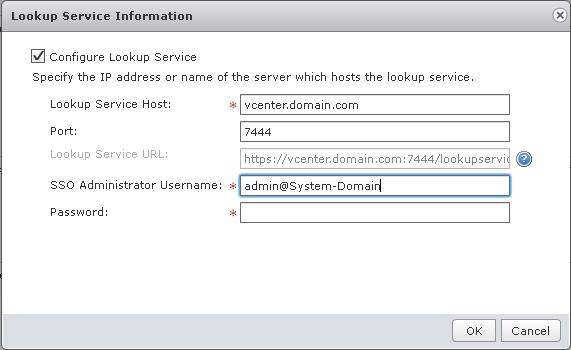

Lookup service

Über den Edit Button kommt man zur Konfiguration. Lookupservice Host ist die FQDN des vCenter Servers. Der Defaultport ist 7444

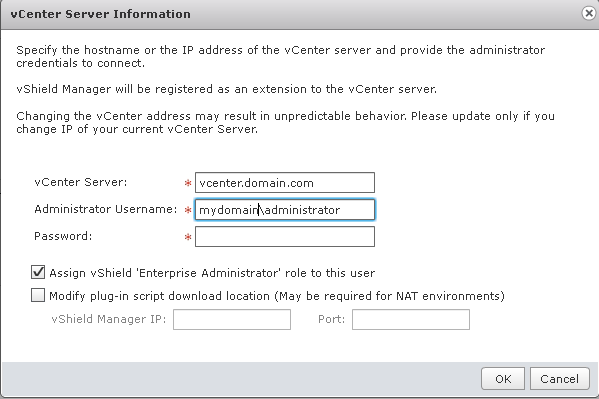

vCenter Server

DNS Server

Hier den DNS Server des lokalen Netzes eingeben. Sekundäre und tertiäre DNS Server sind optional.

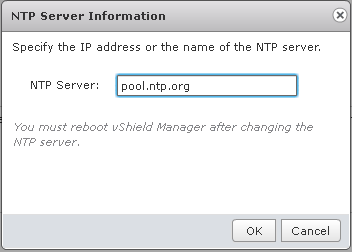

NTP Server

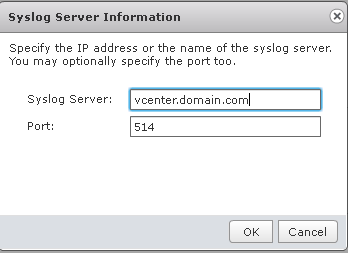

Syslog Server

Adresse des Syslog Servers angeben. Dieser kann auf dem vCenter liegen und der Defaultport ist UDP 514.

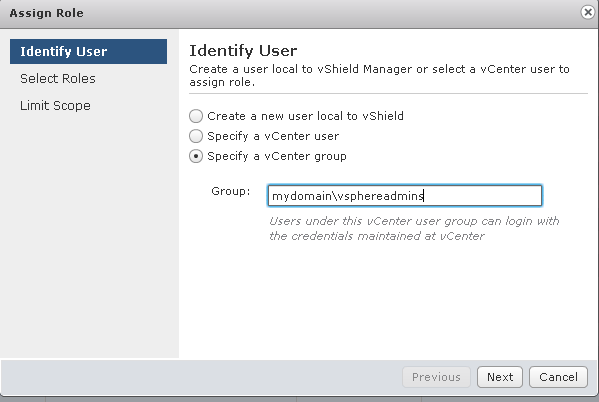

Benutzer in vShield Manager konfigurieren

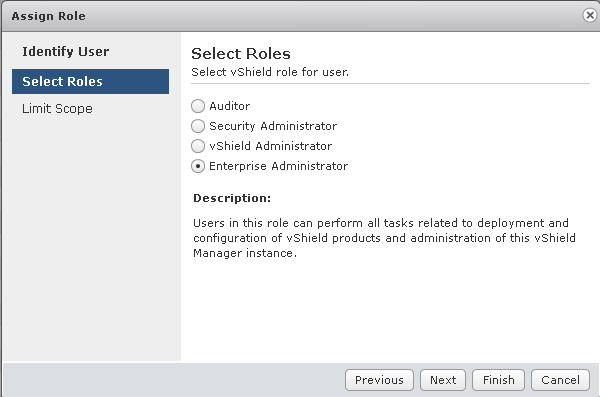

Unter „Settings & Reports“ im Register Users können nun einzelne Benutzer oder Benutzergruppen hinzugefügt (Add) und ihnen Rollen zugeteilt werden. Wir verwenden hier die Benutzergruppe der vSphere Admins (falls vorhanden).

Für Gruppen wählt man den letzten Eintrag „specify a vCenter group“.

Dieser Gruppe wird im nächsten Schritt eine Rolle zugeteilt. Diese Gruppe soll hier im Beispiel alle Rechte haben.

Damit ist die Basis Einrichtung des vShield Managers beendet.

Einrichtung Deep Security Manager (DSM)

Vor der eigentlichen Installation des DSM sollte die Windows VM (hier: 2008 R2 SP1) mit Microsoft Updates versorgt werden und eine feste IP Adresse haben. Der Name muss im DNS auflösbar sein.

Wir verwendeten für den DSM eine SQL Server Express 2008 R2 Datenbank. Diese hat ein Datenbanklimit von 10 GB, was für kleine Umgebungen ausreichen sollte.

Einrichtung Datenbank

Installation SQL Server 2008 R2 Express auf der Windows VM

Installation Management Studio Express

Einrichtung einer Datenbank „dsm“

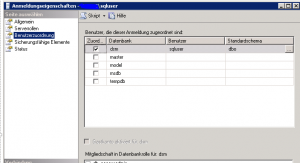

Benutzer „sqluser“ anlegen und ihm die Server-Rollen „public“ und „dbcreator“ zuteilen.

Benutzerzuordnung für sqluser auf DB „dsm“

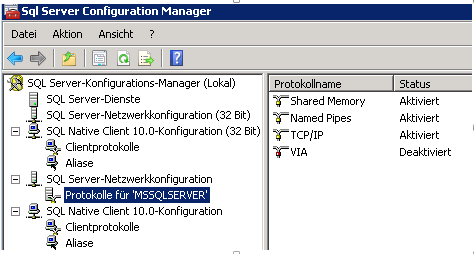

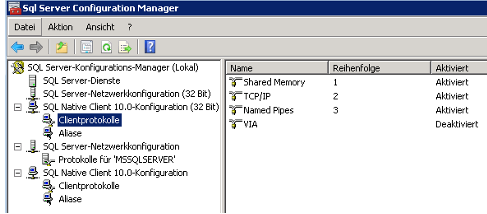

Netzwerk Konfiguration für SQL Standardinstanz MSSQLSERVER.

Clientprotokolle konfigurieren

Clientprotokolle konfigurieren

Installation Deep Security Manager

Installation Deep Security Manager

Die Setupdatei für den Deep Security Manager müssen sich lokal auf der Windows VM befinden, da im Verlauf der Installation Änderungen an der Firewall gemacht werden, die möglicherweise zum Kontaktverlust führen.

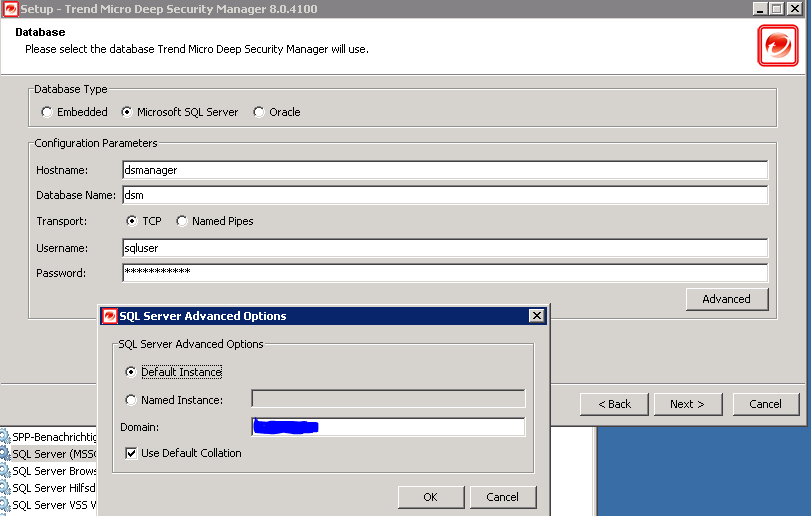

Auswahl Microsoft SQL Server als Database Type und Einstellungen wie unten.

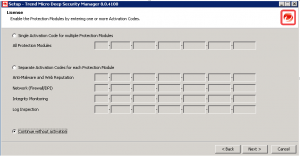

Lizenzierung kann hier übersprungen und später durchgeführt werden.

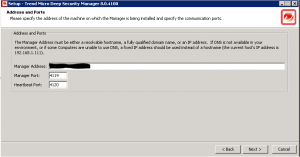

Angabe des FQDN des DSM Servers. Diese beiden Ports sind wichtig, da sie auf der Windows Firewall des DSM geöffnet werden müssen. Das funktionierte in unserem Fall leider nicht automatisch.

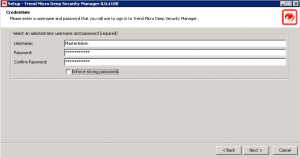

Passwort für den MasterAdmin (default) festlegen.

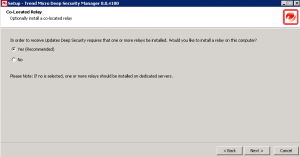

Wir wählten die Co-Installation des Deep Security Relays auf dem Deep Security Manager Server.

Der Deep Security Manager sollte nun im Browser erreichbar sein.

Der Deep Security Manager sollte nun im Browser erreichbar sein.

https://dsmanager.domain.com:4119

Vorbereitung ESXi Host für vShield

Die ESXi Hosts werdenn nacheinander für vShield und Deep security konfiguriert. Man beginnt also mit einem Host, auf dem sich nicht die Verwaltungs VMs befinden.

Beispiel: Verwaltungs VMs (vCenter, DSM, vShield Manager) auf ESX-A. Daher wird ESX-B für vShield konfiguriert. Später wird der Vorgang für ESX-A und ESX C,D,E etc. wiederholt.

zur Vorbereitung der ESXi Hosts startet man den vShield Manager im Browser.

https://<vShieldManager.mydomain.com>

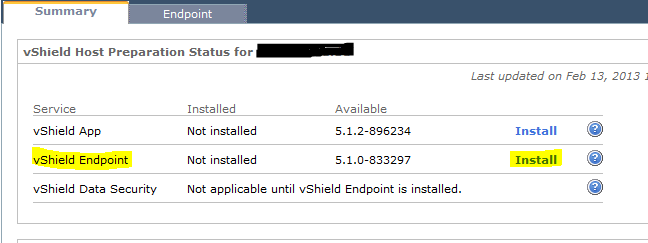

Unterhalb von Datacenter markiert man den ESXi Host für die Vorbereitung und klickt im rechten Fenster auf das Register „Summary“. in der Zeile vShiel Endpoint auf Install klicken.

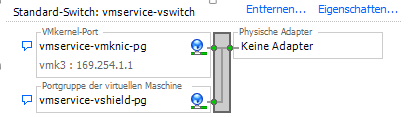

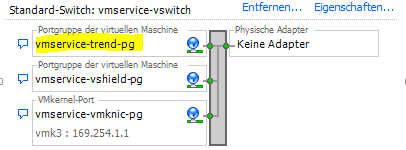

Bei diesem Vorgang wird ein neuer vSwitch mit zwei neuen Portgruppen erzeugt. Dieser vSwitch benötigt keine physischen Adapter.

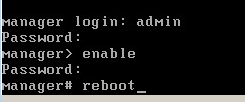

Nun die Konsole des vShield Managers öffnen und einloggen. Login Name: admin Password: default.

enable

Password erneut eingeben

reboot

Konfiguration Deep Security Manager

https://dsmanager.domain.com:4119

Dashboard > Computers > New > Add vCenter Server

- Server Address: FQDN des vCenter Server

- Port: vCenter Port (default 443)

- Connection. Nutzer mit Administratorrolle auf vCenter angeben domain\user

NEXT

- Manager Address: FQDN des vShield Manager

- Port 443 (default)

- Connection. User: admin Password: default

NEXT

- Zertifikat akzeptieren

Der nun folgende Import der vCenter Objekte kann einige Zeit dauern. Zeit für eine Tasse Kaffee! 😉

Import Deep Security Filter Driver in DSM

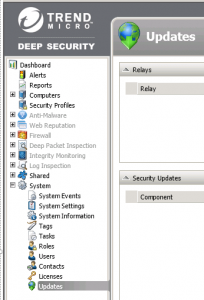

In DSM zu Updates navigieren.

DSM >Dashboard > System > Updates > Import Software

Importdialog zum Speicherort des Filterdrivers navigieren.

Importdialog zum Speicherort des Filterdrivers navigieren.

Fingerprint kontrollieren und Beenden.

Fingerprint kontrollieren und Beenden.

Import Deep Security vAppliance in DSM

Analog zum Import des Filterdrivers wird nun auch die Deep Securits virtual Appliance (DSVA) importiert.

DSM >Dashboard > System > Updates > Import Software

Fingerprint kontrollieren und Beenden.

Fingerprint kontrollieren und Beenden.

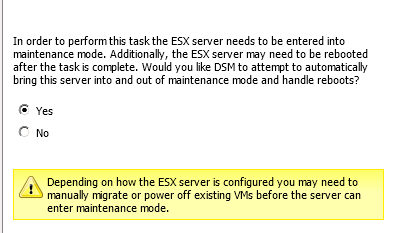

Deploy Deep Security Filter Driver

Der nun folgende Schritt installiert den Filter Driver und die DSVA auf dem gewählten ESXi Host. Dazu muss der Host in den Wartungsmodus wechseln und anschliessend neu starten. Es sollte genau beobachtet werden, ob alle VMs erfolgreich auf andere Hosts migriert werden können.Wenn nötig sind Probleme zu beseitigen, damit der Wartungsmodus erreicht wird.

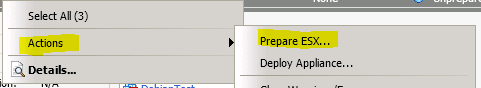

DSM > Dasboard > Computer > vCenter > Hosts und Cluster

Rechts im Fenster den ESX Host markieren > Kontextmenü > Actions > Prepare ESX

Assistent starten. Automatischen Wechsel in Maintenance Mode wählen.

Nach diesem Vorgang wurde eine neue Portgruppe im vmservice-vswitch erstellt.

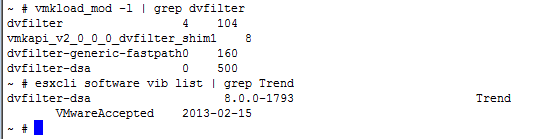

Erfolgskontrolle

Erfolgskontrolle

Zur Kontrolle der Einstellungen muss man eine SSH Verbindung zum ESX Host herstellen. Der SSH Dienst ist per default abgeschaltet (Configuration > Security profile > SSH Service starten).

vmkload_mod –l | grep dvfilter

In der Ausgabe muss dvfilter-dsa (trendmicro) zu sehen sein.

esxcli software vib list | grep Trend

die Ausgabe der beiden Befehle sollte etwas wie im Bild unten aussehen.

Anpassung Filter Driver an Anzahl der VMs

Dieser Schritt ist optional und abhängig von der Anzahl der zu schützenden VMs. Dabei kann der heap-Speicher für den fast path Driver angepasst werden.

Algemeine Formel: <number of VMs> * <1048576 Bytes (1MB) > + 8388608 Bytes (8MB)

Beispiel für 50 VMs pro Host: 50 * 1048576 Bytes + 8388608 Bytes = 60817408 bytes

An der SSH Konsole folgendes Kommando ausführen:

esxcfg-module -s DSAFILTER_HEAP_MAX_SIZE=60817408 dvfilter-dsa

Erfolgskontrolle durch folgende Befehle:

esxcfg-module –g dvfilter-dsa esxcfg-module –u dvfilter-dsa esxcfg-module dvfilter-dsa

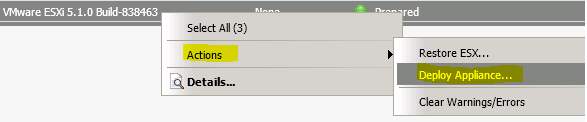

Deploy DSVA

DSM > Dasboard > Computers > vCenter > Hosts und Cluster

Rechts im Fenster den ESX Host markieren > Kontextmenü > Actions > Deploy Appliance

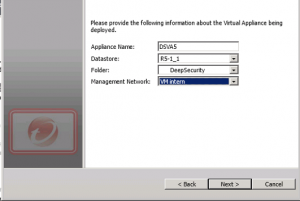

Im Assistenten gibt man nun den Namen, Datastore und VM Ordner für die DSVA an. Unter Management Network wählt man das selbe Netz, in dem sich auch der vShield Manager befindet. Default ist VM Network.

NEXT

Name und Netzwerkadressen eingeben. Die DSVA sollte eine feste IP haben und im DNS registriert sein. Die DSVA wandert nicht zwischen den ESX Hosts, sondern bleibt fest am Host. Jeder ESX bekommt seine eigene DSVA. Daher ist eine Benennung analog zum Host sinnvoll. Zum Beispiell DASVA1 auf ESX1 und DSVA2 auf ESX2.

NEXT

Thin Provisioning (abhängig von Storage auch thick)

NEXT

Anpassung DSVA

Anpassung DSVA

In diesem schritt wird die Zeitzone überprüft und eingestellt. Dazu die Konsole der DSVA im vSphere-Client öffnen und einloggen.

User: dsva / Password: dsva (default)

Der Arbeitsspeicher der Appliance kann erhöht werden (Vgl. Setupguide).

HA und DRS

Für die DSVA muss HA und DRS in den Clustereinstellungen deaktiviert werden, denn die Appliance soll weder zu einem anderen Host migriert werden, noch im Fehlerfall auf einem anderen Host neu gestartet werden.

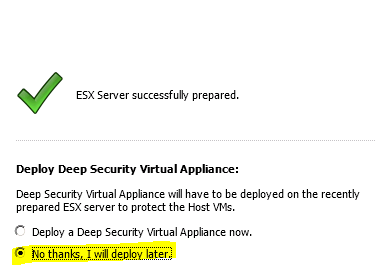

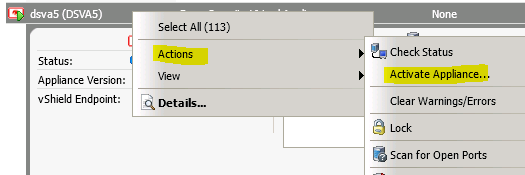

DSVA aktivieren

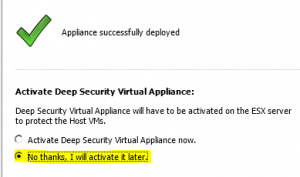

DSM > Dasboard > Computers > DSVA > Kontext Menü > Actions > Activate Appliance

Am Ende des Dialogs „Activate Guest Virtual Machines“ mit „no thanks, I will activate them later“ beantworten.

Die Konfiguration eines ESX Hosts ist damit beendet. Für jeden weiteren Host müssen die Schritte „ESXi für vShield vorbereiten“, sowie „Deploy Deep security Filter Driver“ und alle folgenden durchgeführt werden.

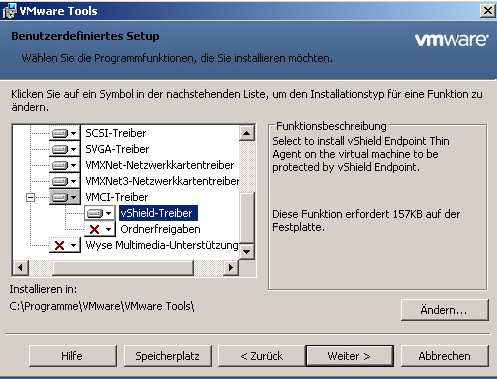

Installation VMCI Treiber mit VMware Tools in Gast-VM

Damit Deep Security und vShield Endpoint auf eine VM zugreifen können, benötigt diese den VMCI Treiber, der in den VMware-Tools enthalten ist. Bei einer vmware-tools Standardinstallation wird dieser Treiber aber nicht aktiviert. Daher muss auf der zu schützenden VM das Tools Setup erneut ausgeführt werden (interaktiv / Benutzerdefiniertes Setup).

Links

- VMware – vShield Installation and Upgrade Guide (PDF)

- VMware – vShield Administration Guide (PDF)